کسب ناشناسی: شبکه Tor و بسته مرورگر Tor (Tor Browser Bundle)

اولین قدم من در مسیر دستیابی به ناشناسی، استفاده از بسته مرورگر Tor (TBB) و شبکه تور بود.

Tor در سال ۲۰۰۲ منتشر شد و از آن زمان تاکنون به ابزاری تبدیل شده که میلیونها نفر در سراسر جهان از آن استفاده میکنند.

Tor به کاربران این امکان را میدهد که در اینترنت مرور کنند، با دیگران گفتگو داشته باشند، و به «سایتهای مخفی» دسترسی پیدا کنند — سایتهایی با پسوند .onion که معمولاً در مرورگرهای عادی از طریق اینترنت معمولی قابل مشاهده نیستند.

شبکه Tor توسط فعالان حقوق آزادی، حامیان حریم خصوصی مانند خودم، افشاگران، روزنامهنگاران و حتی مجرمانی که کارهای غیرقانونی مثل فروش مواد مخدر انجام میدهند، استفاده میشود.

به خاطر همین مورد آخر، من نسبت به این واقعیت که Tor افراد را تا این حد خوب از شناسایی شدن محافظت میکند، احساس دوگانهای دارم — اما همزمان معتقدم که در جهانی که دائماً تحت نظارت و کنترل هستیم، Tor ابزاری عالی برای حفاظت از حریم خصوصی است.

این موقعیت پیچیدهایست: در یک سوی رودخانه، افرادی هستند که واقعاً برای حق آزادی و آزادی بیان میجنگند؛ و در سوی دیگر، کسانی هستند که درگیر فعالیتهای شدیداً غیرقانونیاند.

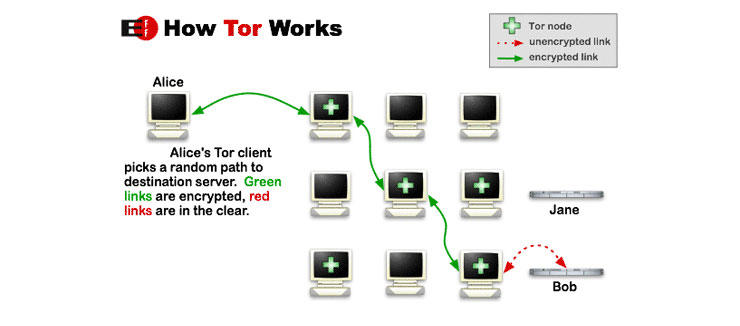

برای درک بهتر نحوه کارکرد Tor، ابتدا باید به این تصویر منتشرشده توسط بنیاد EFF نگاه کنید:

(تصویر در ادامه قرار میگیرد...)

بهطور خلاصه، شما به شبکهای متصل میشوید که ترافیکتان را پیش از رسیدن به وبسایت مقصد، از طریق سه سرور مجزا در نقاط مختلف جهان عبور میدهد و سپس اطلاعات از آن سایت دوباره به سیستم شما بازمیگردد. این سرورها «نود» (Node) نامیده میشوند و اطمینان حاصل میکنند که دادههای شما در مسیر رسیدن به مقصد، کاملاً رمزنگاری شده باقی بمانند.

اگر وبسایتی که از طریق Tor به آن متصل میشوید از پروتکل HTTPS (گواهی SSL برای رمزنگاری) استفاده نکند، ارتباط بین آخرین نود (Exit Node) و سرور وبسایت رمزنگاریشده نخواهد بود — اما با این حال، شما برای آن وبسایت ناشناس باقی میمانید.

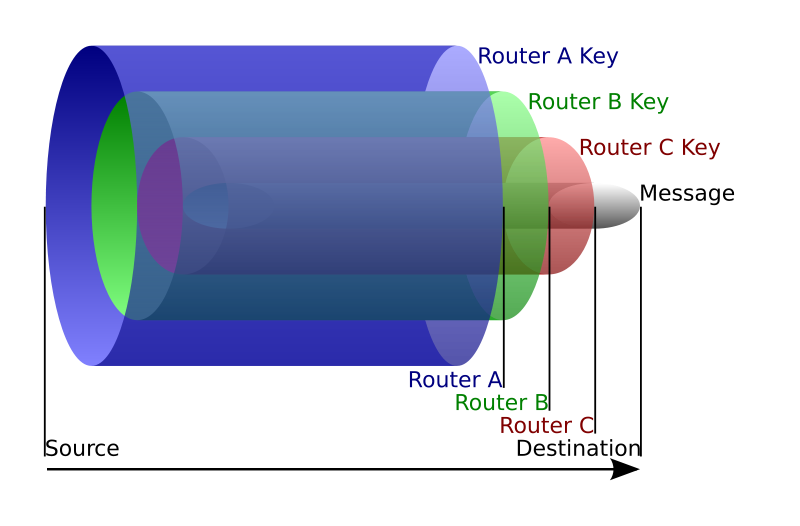

رمزنگاریای که در این فرآیند انجام میشود در سطح بستههای داده (packet level) صورت میگیرد. مشاهده کنید:

یعنی اطلاعات حتی اگر در مسیر ارتباط رهگیری شوند، قابل مشاهده نخواهند بود.

چند نوع حمله شناختهشده علیه سایتهای .onion وجود دارد، اما بیشتر آنها مربوط به پیکربندی نادرست سرور میزبان سایت هستند.

یک مثال بارز از این موضوع، سرویس مخفی معروف Doxbin است؛ سروری که این سایت روی آن میزبانی میشد، پس از سه ماه حملهی دیداس (Denial of Service) برای مشخص کردن مکان فیزیکیاش، توسط مقامات ضبط شد.

برای اطلاعات بیشتر درباره انواع حملات علیه سرویسهای مخفی Tor، میتوانید این عبارت را جستوجو کنید:

🔎 .onion attacks

توجه داشته باشید که احتمالاً گوگل و همچنین شرکت ارائهدهنده خدمات اینترنت شما، نتایج جستوجویتان را ثبت میکنند. جالب خواهد بود اگر بدانیم این لاگها دقیقاً چطور بهنظر میرسند.

💡 جایگزین: میتوانید عبارتهایی مثل “Attacks on Tor” یا “.onion attacks” را در Searx.me جستوجو کنید — موتور جستجویی که احترام بیشتری به حریم خصوصی شما میگذارد.

تنها نوع حملهای که شخصاً علیه کاربران تور میشناسم، سوءاستفاده از افزونههای نصبشده، اجرای جاوااسکریپت یا فلش در مرورگر، یا پروفایلسازی تدریجی با جمعآوری تکهتکه اطلاعات در طول زمان است.

با این حال ممکن است سازمانهای دولتی به اکسپلویتهای روز صفر (zero-day) دسترسی داشته باشند که ما از آنها بیخبریم — بنابراین استفاده از VPN در کنار Tor ممکن است ایده بدی نباشد.

دستهبندیهای مرتبط در راهنما:

برای بهرهبرداری بهتر از Tor، باید به بخش مربوط به مرورگرها و افزونههای پیشنهادی، و همچنین تغییر تنظیمات در about:config مراجعه کنید.

اما هشدار: نصب تعداد زیادی افزونه میتواند خطر آسیبپذیری را افزایش دهد و از طرفی، اثر انگشت دیجیتال شما (fingerprint) را متمایزتر کند.

هدف از استفاده از تور برای ناشناسماندن، شباهت به دیگران است — بنابراین غیرفعال کردن JavaScript/Flash اما باقی گذاشتن سایر تنظیمات در حالت پیشفرض، احتمالاً بهترین گزینه شماست.

توسعهدهندگان Tor آن را طوری طراحی کردهاند که با نصب اولیه، ایمن و ناشناس باشد.

بنابراین تنها کاری که لازم دارید، این است که تنظیمات داخلی را مرور کرده و از امکانات تعبیهشده استفاده کنید.